TTlock App Ustawienia zamka inteligentnego—Download.pdf

2024

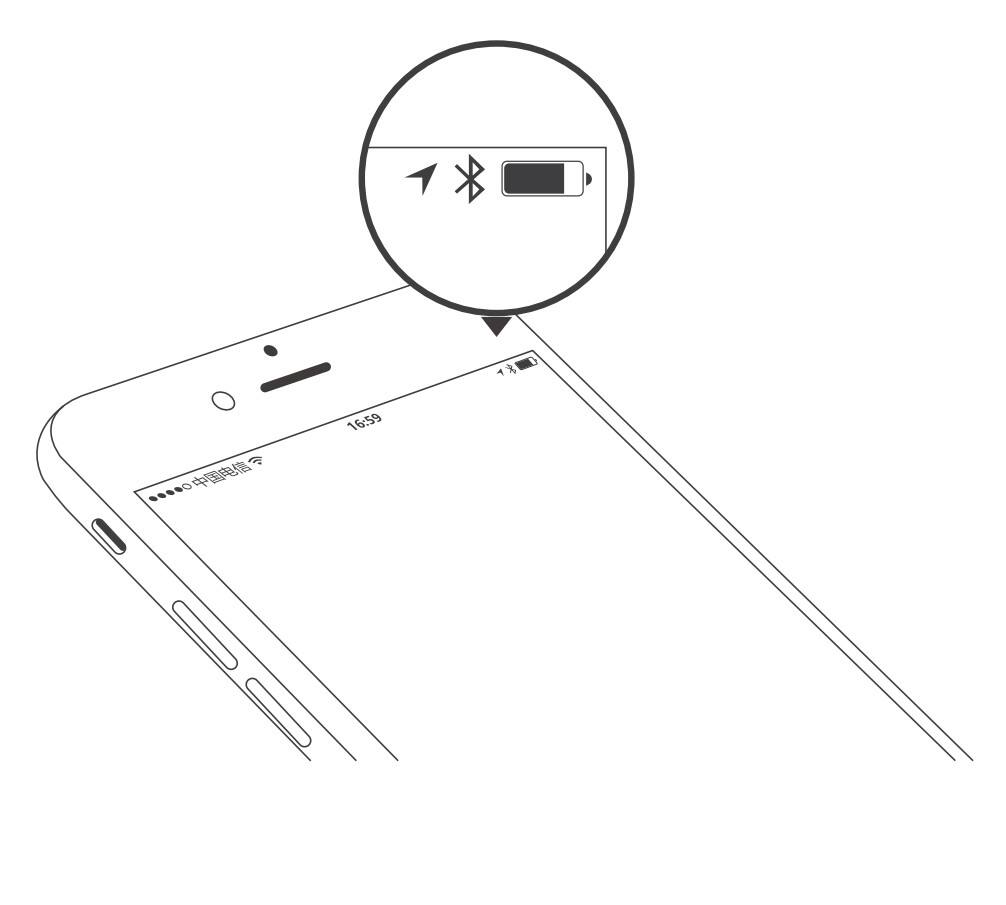

Aplikacja Tlock to oprogramowanie do zarządzania inteligentnymi zamekami, takimi jak zamki drzwi domowych, zewnętrznych, hotelowych, mieszkalnych oraz parkingów

Zamki, bezpieczne zamki, zamki rowerowe itp. Ta aplikacja komunikuje się z zamkiem za pośrednictwem Bluetooth BLE i może

Otwierać, zamykać, aktualizować oprogramowanie sprzętowe, czytać rejestracje działań itp. Klucz Bluetooth może również otwierać drzwi i naprawiać zegarek. Aplikacja obsługuje język chiński,

Chiński tradycyjny, angielski, hiszpański, portugalski, rosyjski, francuski i malajski.

zawartość

1.rejestracja i logowanie

1.1 ustawienia pytań bezpieczeństwa

1.2 uwierzytelnianie podczas logowania

1.3 sposoby identyfikacji

1.4 logowanie udane

2.management kłódek

2.1 dodawanie kłódki

2.2 ulepszanie kłódki

2.3 diagnozowanie błędów i kalibracja czasu

2.4 Upoważniony administrator

3.management kluczy

3.1 management kluczy

3.2 ostrzeżenie o terminie

3.4 rekord blokady wyszukiwania

4. zarządzanie kodem dostępu

4.1 stały kod dostępu

4.2 kod dostępu ograniczony czasowo

4.3 jednorazowy kod dostępu

4.4 wyczyść kod

4.5 cykliczny kod dostępu

4.6 niestandardowy kod dostępu

4.7 udostępnianie kodu dostępu

4.8 zarządzanie kodem dostępu

5. zarządzanie kartami

6. zarządzanie odciskami palców

7. odblokowywanie za pomocą bluetooth

8. zarządzanie obecnością

9. ustawienia systemu

9.1 zarządzanie użytkownikami

9.2 ustawienia zarządzania grupami

9.3 przenoszenie praw administratora

9.4 kosz

9.5 Obsługa klienta

9.6 o

10.wydanie zarządzania bramką

10.1 dodawanie bramy

10.2 instrukcja

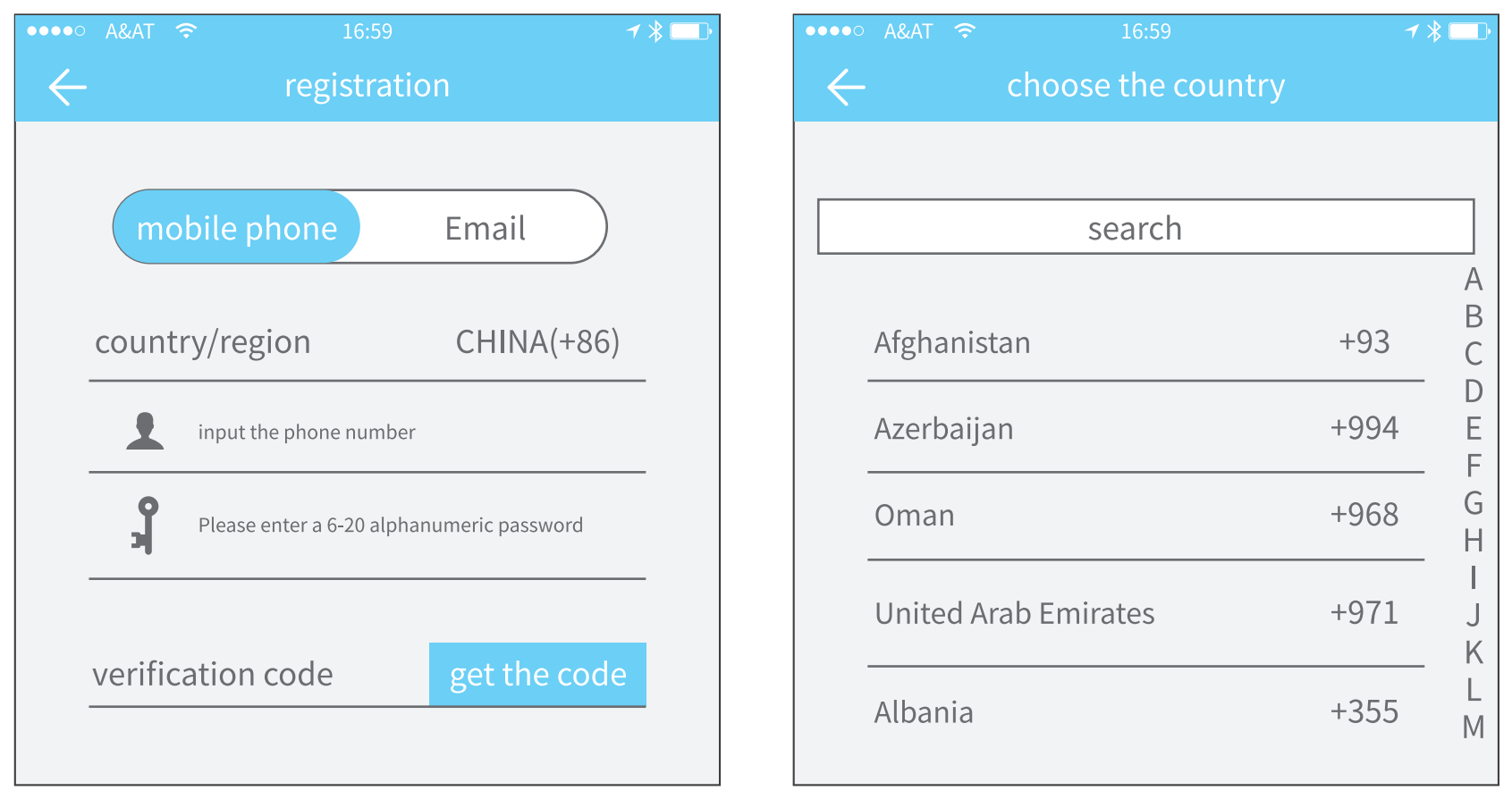

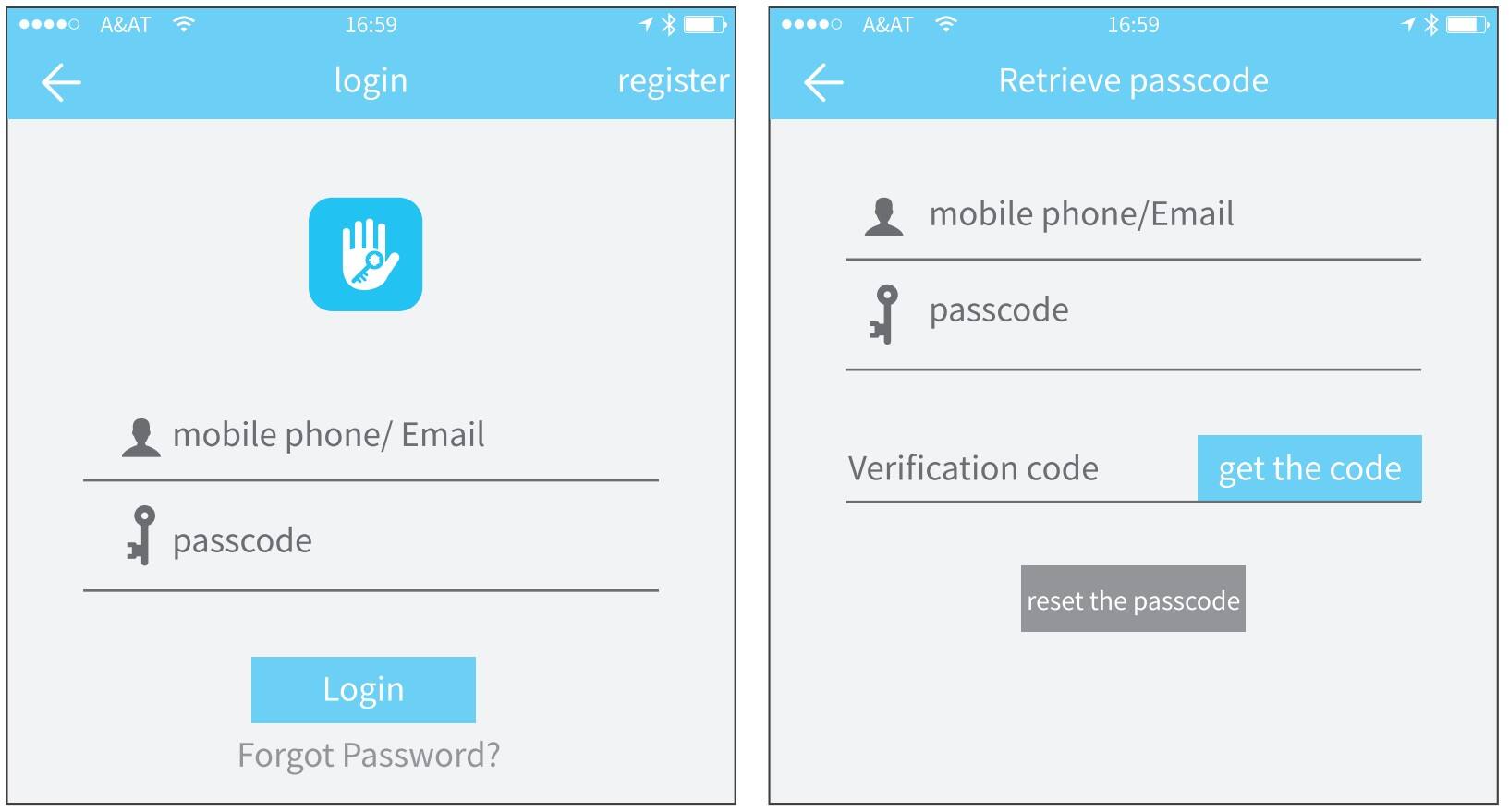

1.rejestracja i logowanie

Użytkownicy mogą zarejestrować konto za pomocą telefonu komórkowego i e-maila, które obecnie wspierają 200 krajów i regionów na świecie. Kod weryfikacyjny zostanie wysłany na telefon komórkowy lub e-mail użytkownika, a rejestracja zostanie ukończona po weryfikacji.

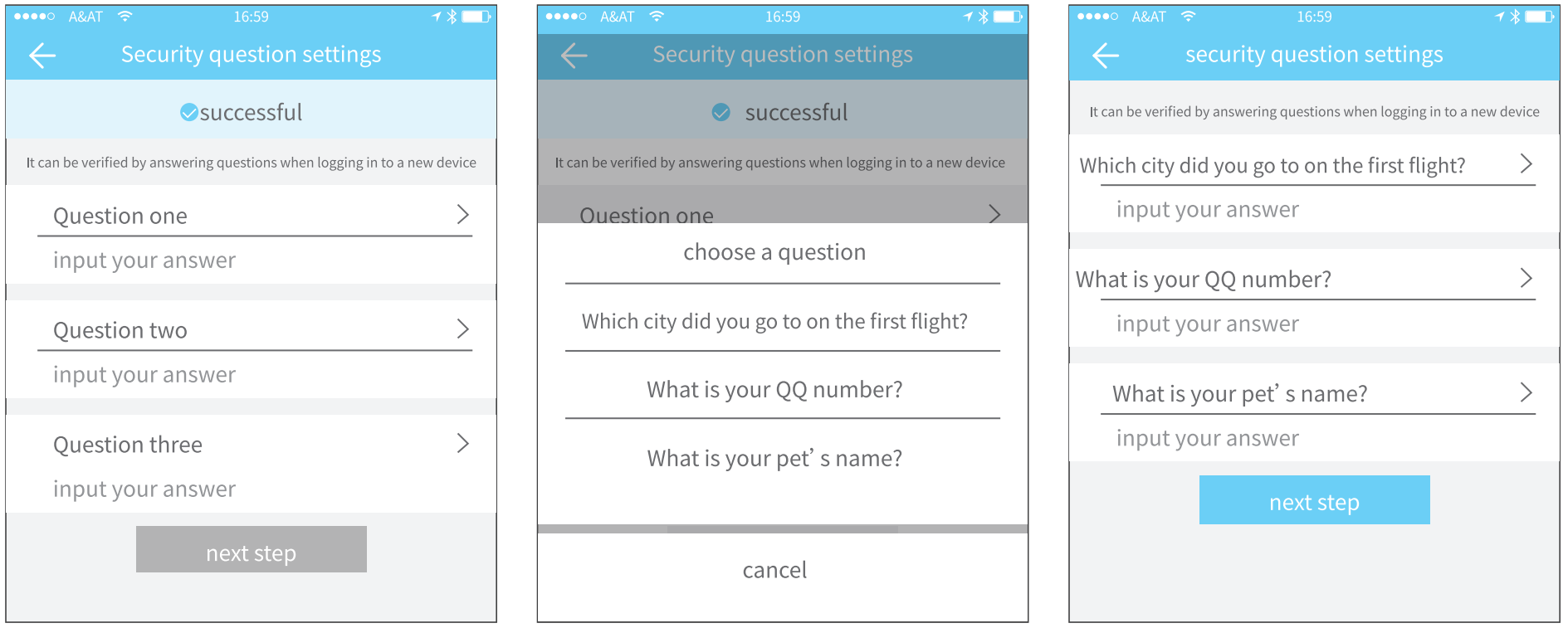

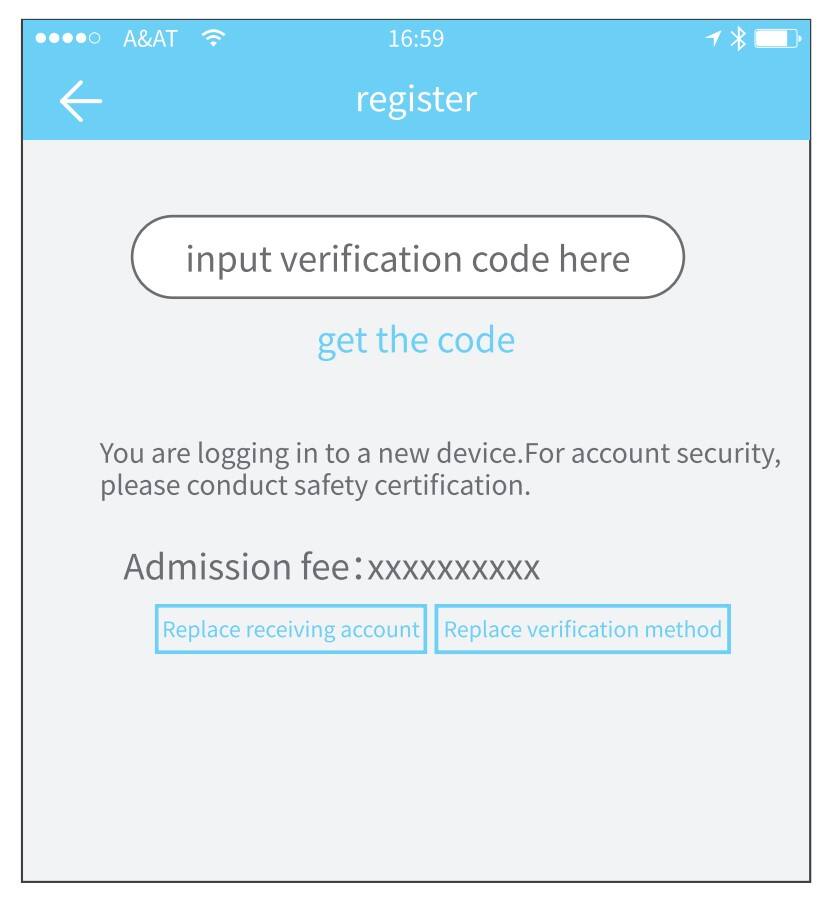

1.1 ustawienia pytań bezpieczeństwa

Po pomyślnej rejestracji zostaniesz przekierowany na stronę ustawień pytań bezpieczeństwa. Podczas logowania na nowym urządzeniu użytkownik może się uwierzytelnić, odpowiadając na powyższe pytania.

1.2 Uwierzytelnianie logowania

Zaloguj się przy użyciu numeru telefonu komórkowego lub konta e-mail na stronie logowania. Numer telefonu komórkowego jest automatycznie rozpoznawany przez system i nie trzeba wpisywać kodu kraju. Jeśli zapomnisz hasło, możesz przejść na stronę resetowania hasła. Podczas resetowania hasła możesz otrzymać kod weryfikacyjny na swój telefon komórkowy i adres e-mail.

Kiedy konto jest zalogowane na nowym telefonie komunikacyjnym, musi zostać zweryfikowane. Po pomyślnym przeprowadzeniu weryfikacji można zalogować się na nowym telefonie. Wszystkie dane mogą być wyświetlane i używane na nowym telefonie.

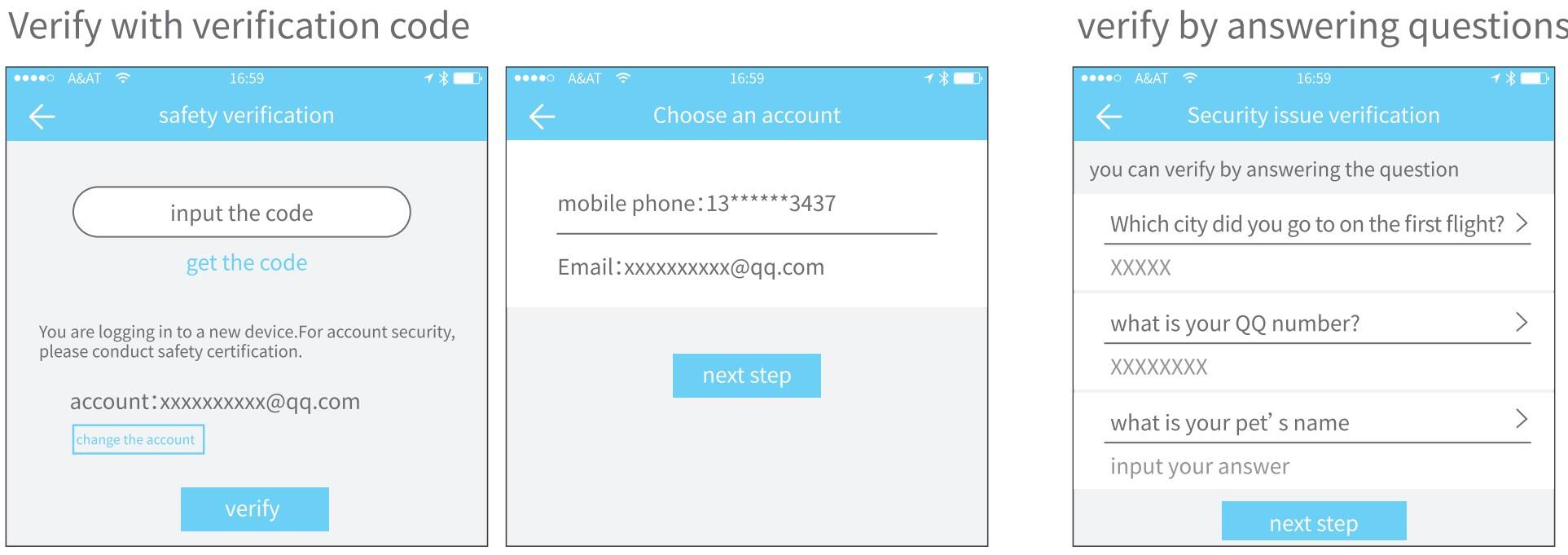

1.3 sposoby identyfikacji

Istnieją dwa sposoby weryfikacji bezpieczeństwa. Pierwszym z nich jest otrzymanie kodu weryfikacyjnego za pośrednictwem numeru konta, a drugim – odpowiedź na pytanie. Jeśli dla bieżącego konta ustawiono weryfikację „odpowiedź na pytanie”, to podczas logowania się na nowym urządzeniu pojawi się opcja „weryfikacja odpowiedzi na pytanie”.

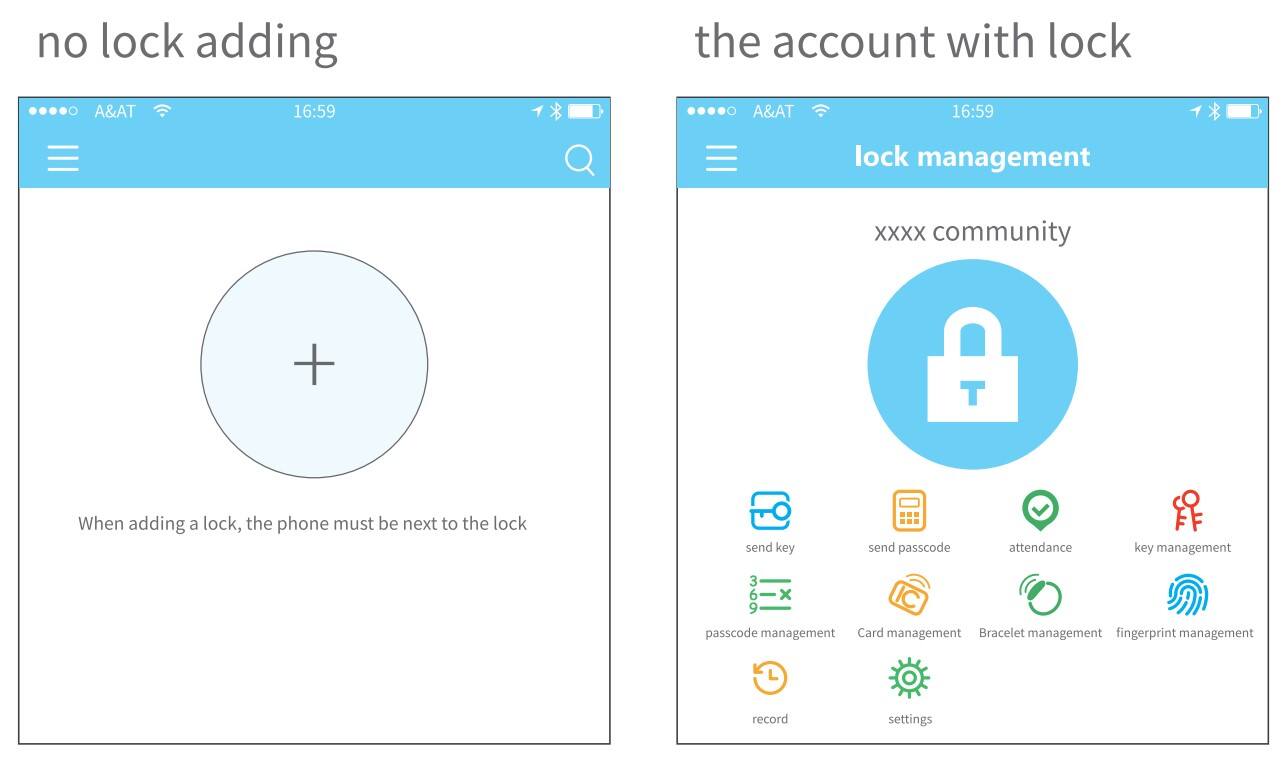

1.4 login zadowolony

Podczas pierwszego uruchomienia aplikacji lock lock, jeśli w koncie nie ma danych dotyczących zamka ani klucza, strona główna wyświetli przycisk dodawania zamka. Jeśli w koncie znajduje się już zamek lub klucz, wyświetlone zostaną informacje o zamku.

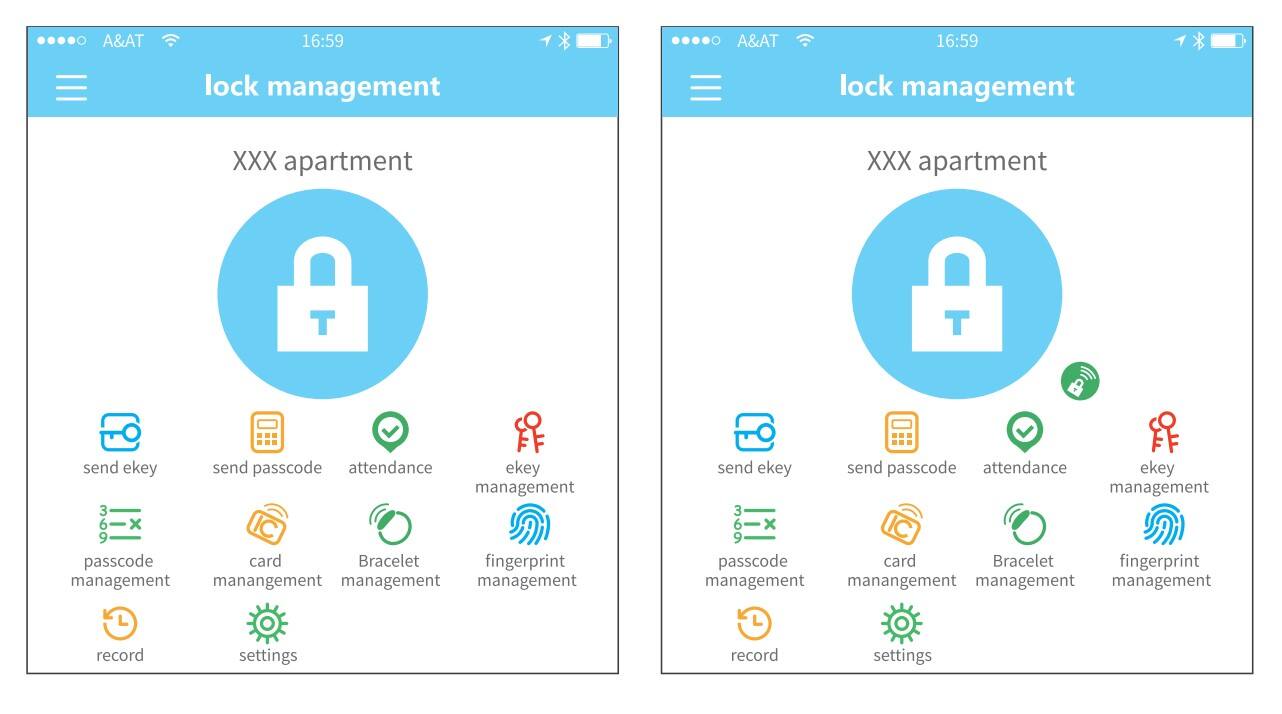

2. zarządzanie zamykaniami

Kłódkę należy dodać w aplikacji, zanim będzie można ją używać. Dodanie kłódki odnosi się do jej inicjalizacji poprzez komunikację z kłódka za pomocą Bluetooth. Stój obok kłódki. Po pomyślnym dodaniu kłódki możesz nią zarządzać za pomocą aplikacji, w tym wysyłać klucz, wysyłać hasło i wiele więcej.

Gdy kłódka jest dodana, osoba dodająca staje się administratorem kłódki. W tym samym czasie kłódka nie może wejść w tryb konfiguracji przez dotknięcie klawiatury. Ta kłódka może zostać ponownie dodana dopiero po usunięciu jej przez bieżącego administratora. Operacja usuwania kłódki musi być wykonana za pomocą Bluetooth obok kłódki.

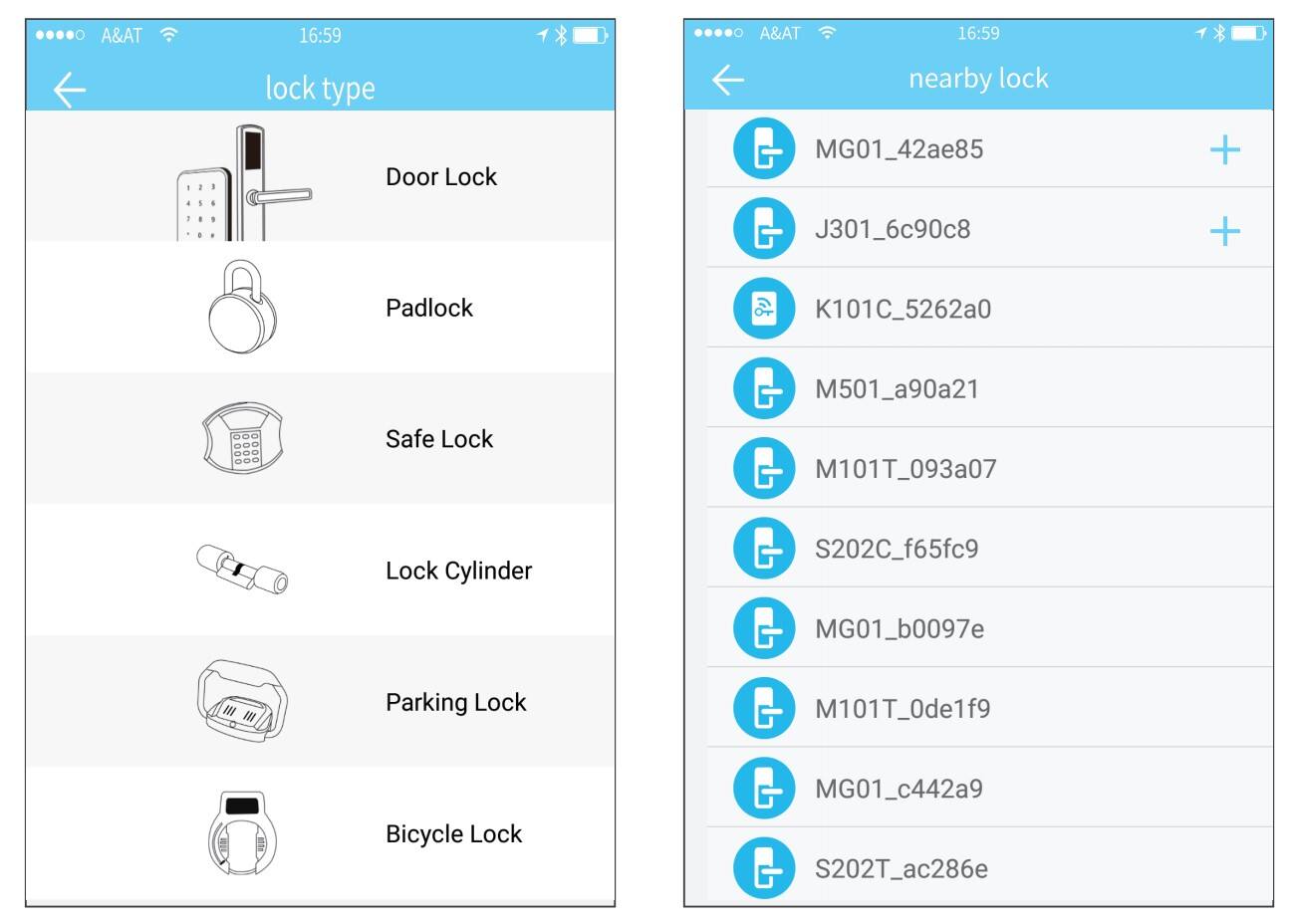

2.1 dodawanie kłódki

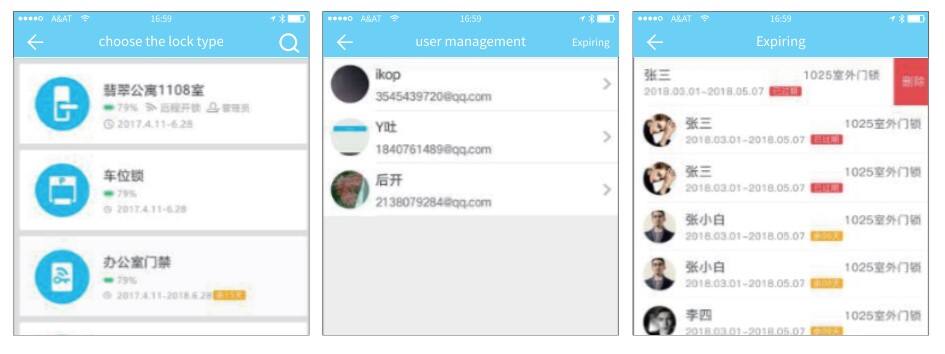

Aplikacja obsługuje wiele typów zamków, w tym zamki drzwiowe, kajdanówki, zamki skarbca, inteligentne cylindry zamekowe, zamki parkingowe i zamki rowerowe. Podczas dodawania urządzenia musisz najpierw wybrać rodzaj zamka. Zamek musi zostać dodany do aplikacji po wejściu w tryb ustawień. Zamek, który nie został dodany, wejdzie w tryb ustawień, gdy tylko dotknie się klawiatury zamka. Zamek, który został już dodany, musi zostać usunięty w aplikacji jako pierwszy.

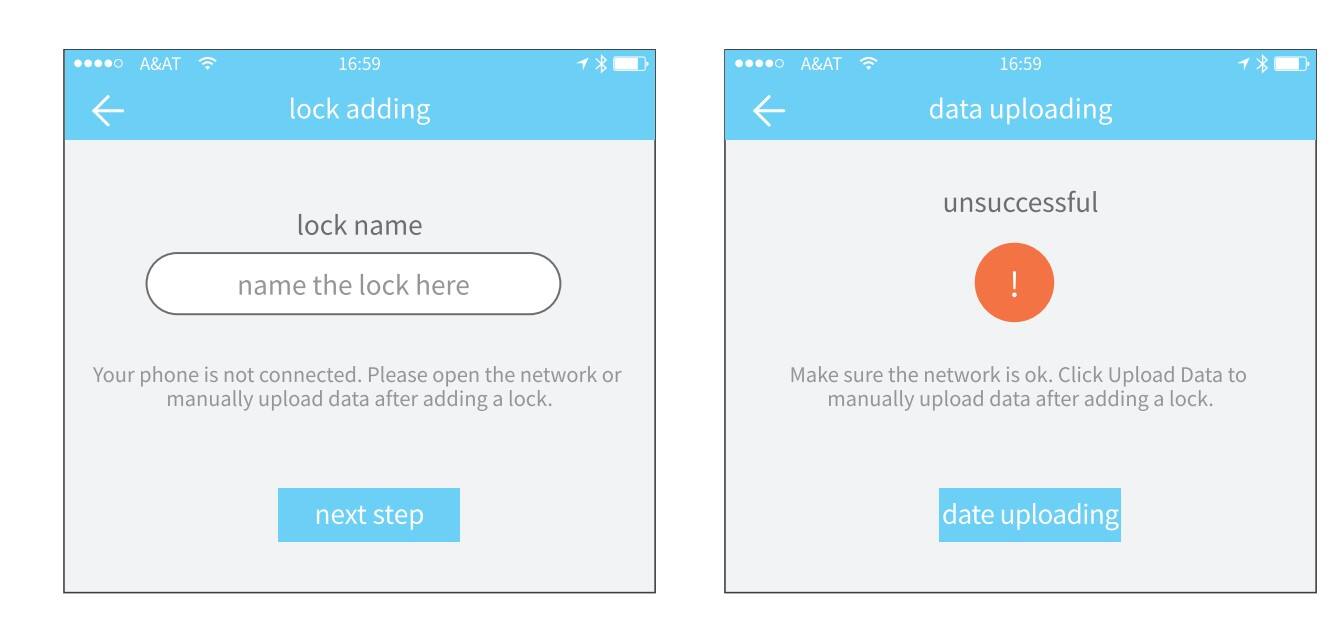

Dane inicjalizacyjne zamka muszą zostać przesłane do sieci. Dane muszą zostać przesłane, gdy dostępna jest sieć, aby ukończyć cały proces dodawania.

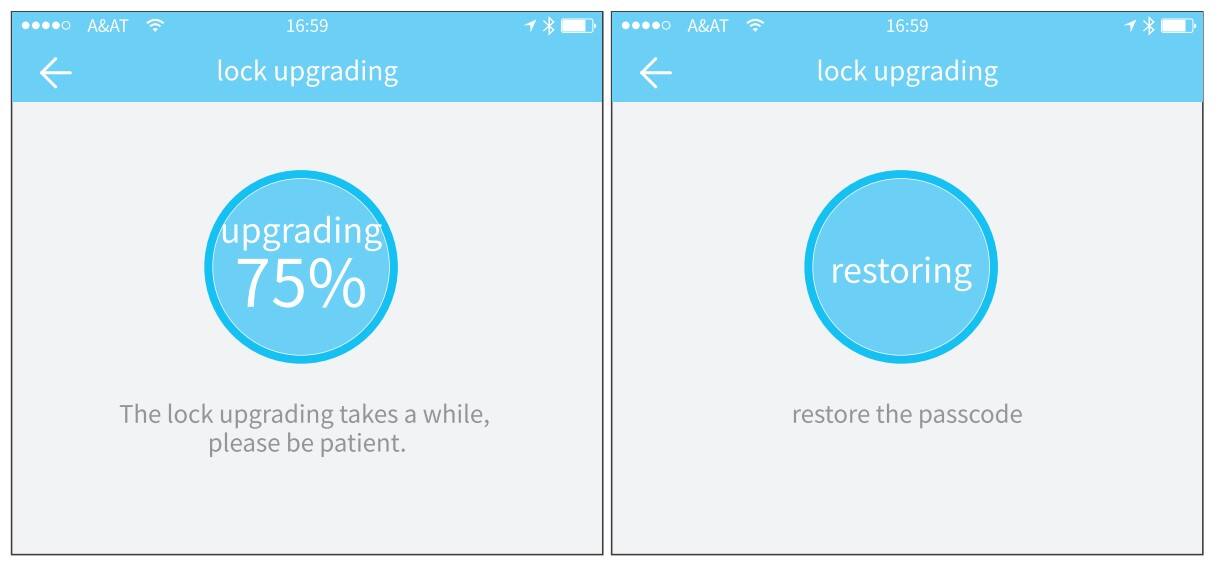

2.2 ulepszanie kłódki

Użytkownik może uaktualnić sprzęt zameka w aplikacji. Uaktualnienie musi zostać wykonane za pomocą Bluetooth obok zamka. Gdy uaktualnienie powiedzie się, oryginalny klucz, hasło, karta IC i odcisk palca mogą nadal być używane.

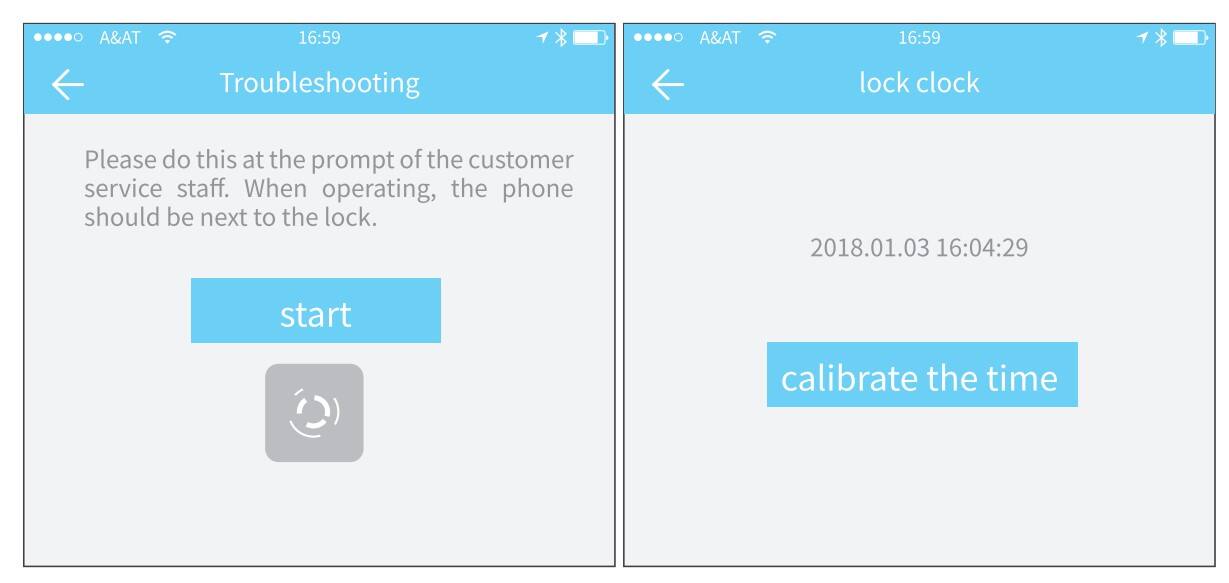

2.3 diagnozowanie błędów i kalibracja czasu

Diagnoza błędów ma na celu pomoc w analizowaniu problemów systemowych. Musi być wykonywana przez Bluetooth obok zamka. Jeśli istnieje brama, zegar będzie najpierw kalibrowany przez bramę. Jeśli bramy nie ma, kalibracja musi zostać przeprowadzona za pomocą Bluetooth telefonu komórkowego.

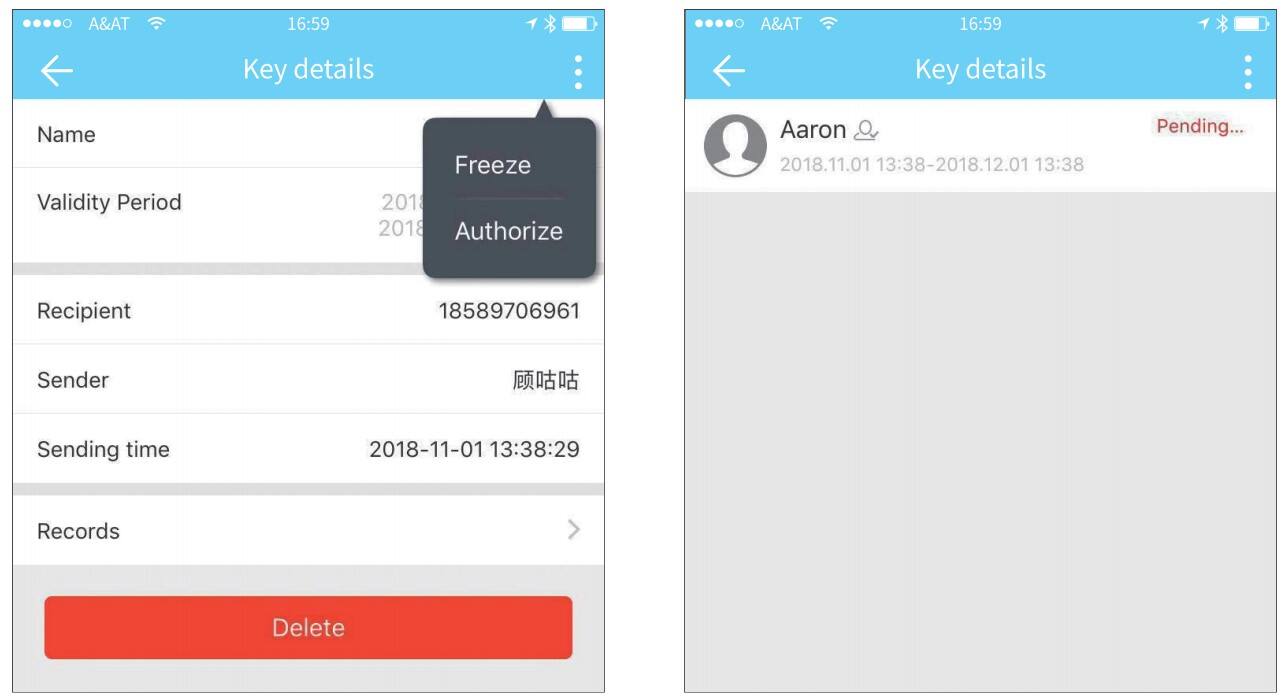

2.4 Upoważniony administrator

Tylko administrator może upoważniać klucz. Po pomyślnym udzieleniu uprawnień, upoważniony klucz jest zgodny z interfejsem administratora. Może on rozsyłać klucze do innych osób, wysyłać hasła i więcej. Jednakże, upoważniony administrator nie może już dalej upoważniać innych.

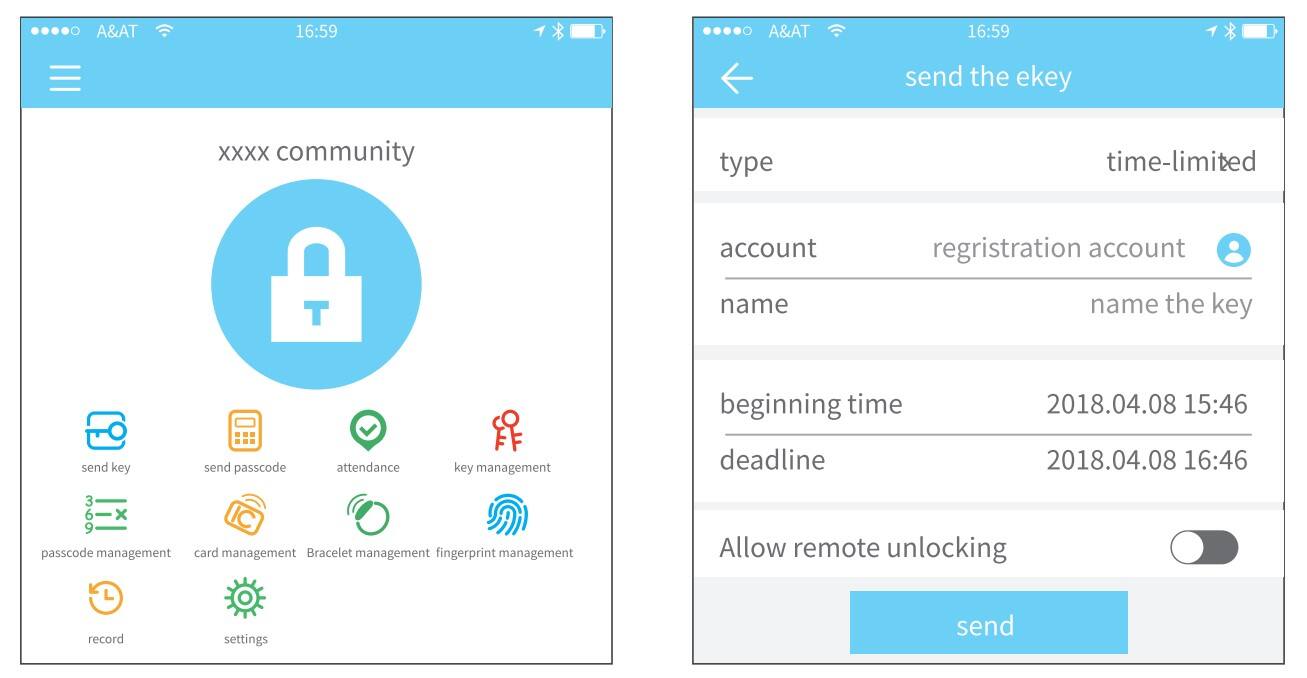

3.management kluczy

Po pomyślnym dodaniu zamka przez administratora, ten posiada najwyższe prawa administracyjne do tego zamka. Może on rozdawać klucze innym osobom. W tym samym czasie może również przedłużać zarządzanie kluczami, które mają wygasnąć.

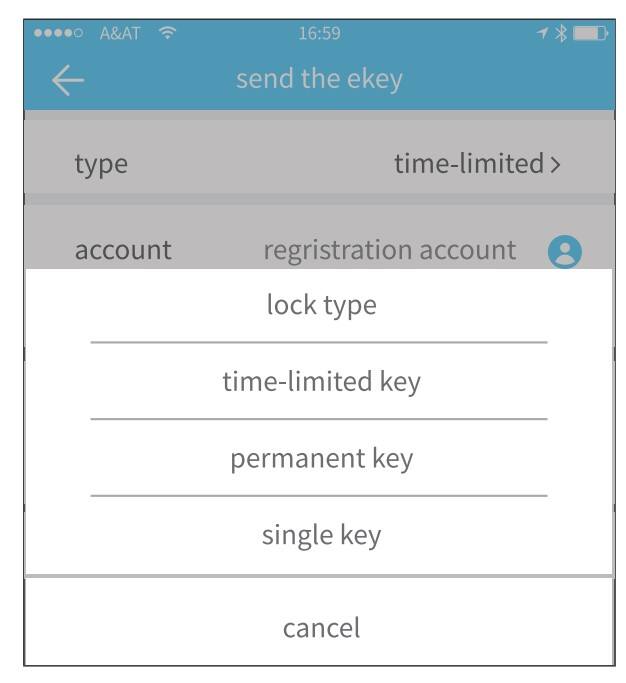

Kliknięcie typu zamka wyświetli ograniczony czasowo

e-klucz, jednorazowy e-klucz i stały e-klucz.

Ograniczony czasowo e-klucz: E-klucz jest ważny tylko przez określony czas.

Stała ekey: Ekey może być używany na stałe. Jednorazowa ekey: ekey zostanie automatycznie usunięty po użyciu.

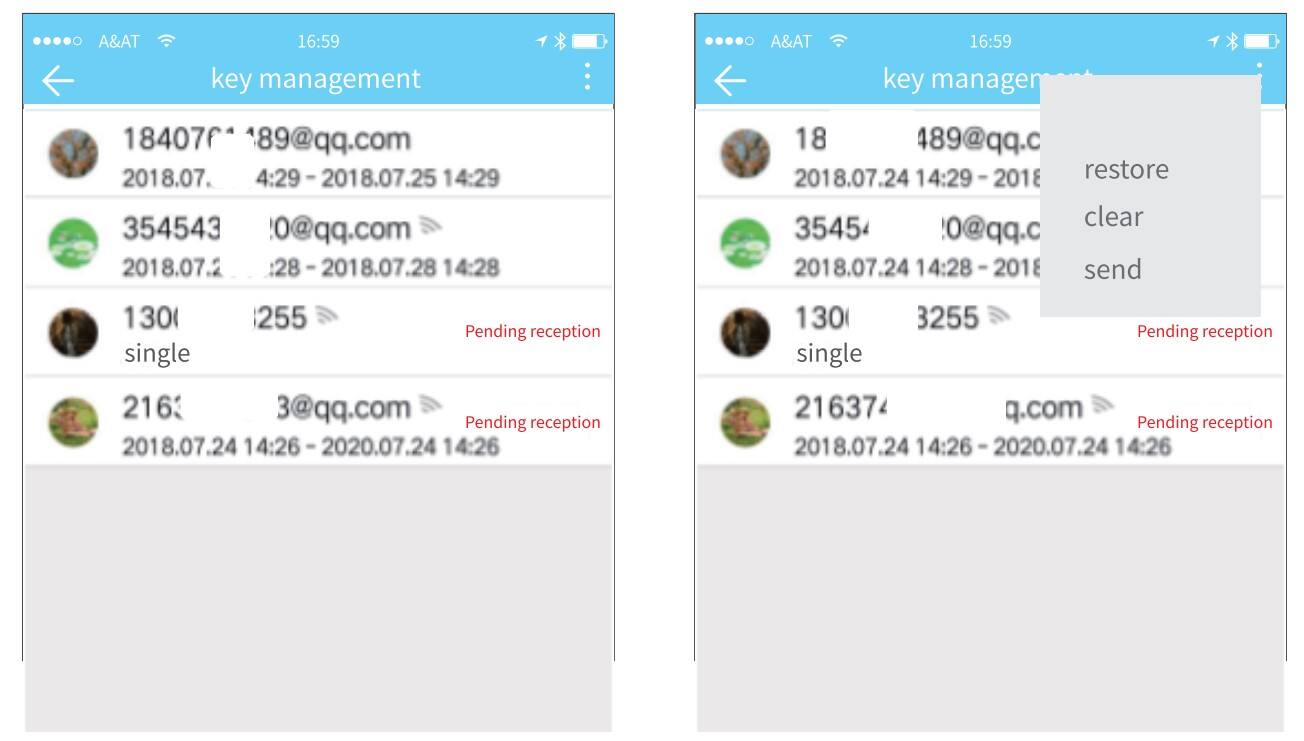

3.1 management kluczy

Menedżer może usuwać ekey, resetować ekey, wysyłać i dostosowywać ekey, jednocześnie może szukać rekordów zamka.

3.2 ostrzeżenie o terminie

System pokaże dwa kolory ostrzeżenia o terminie. Żółty oznacza bliskość wygaśnięcia, a czerwony oznacza, że termin minął.

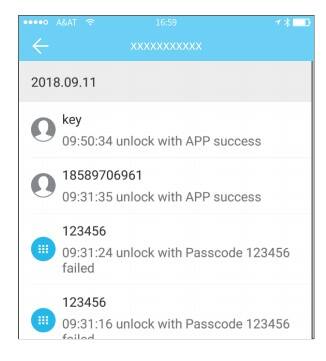

3.3 Szukaj rekordu zamka

Administrator może sprawdzić rekord otwarcia dla każdego klucza.

4. zarządzanie kodem dostępu

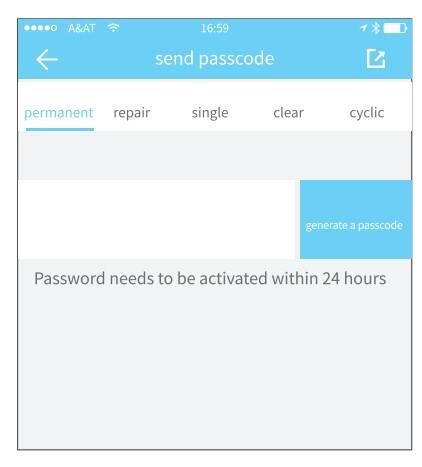

Po wprowadzeniu kodu na klawiaturze zamka naciśnij przycisk otwierania, aby odblokować. Kody są klasyfikowane jako stałe, czasowe, jednorazowe, puste, pętlowe, niestandardowe itp.

4.1 stały kod dostępu

Stały kod musi zostać użyty w ciągu 24 godzin od momentu jego wygenerowania, w przeciwnym razie automatycznie wygaśnie.

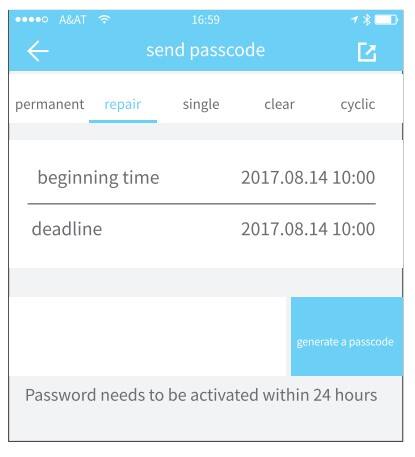

4.2 kod dostępu ograniczony czasowo

Kod czasowy może mieć datę wygaśnięcia, która wynosi co najmniej jeden godzinę i maksymalnie trzy lata. Jeśli okres ważności jest krótszy niż rok, dokładność może być do godziny; jeśli okres ważności przekracza rok, dokładność to miesiąc. Gdy kod czasowy jest ważny, powinien zostać użyty w ciągu 24 godzin, w przeciwnym razie wygaśnie automatycznie.

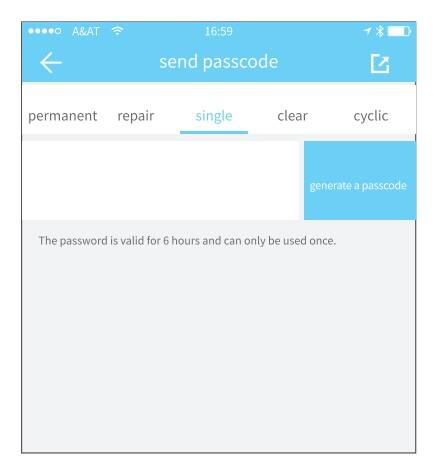

4.3 jednorazowy kod dostępu

Jednorazowy kod można użyć tylko jeden raz i jest dostępny przez 6 godzin.

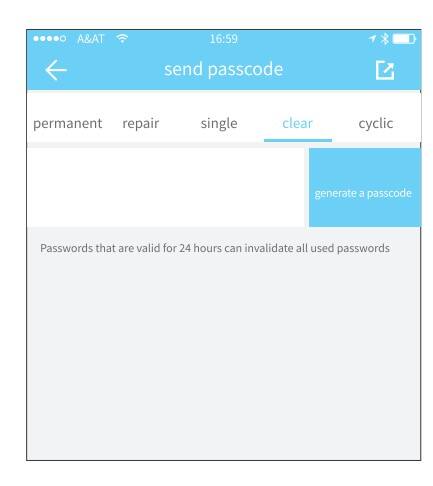

4.4 wyczyść kod

Kod czyszczący służy do usunięcia wszystkich kodów, które zostały ustawione w zamku, i jest dostępny przez 24 godziny.

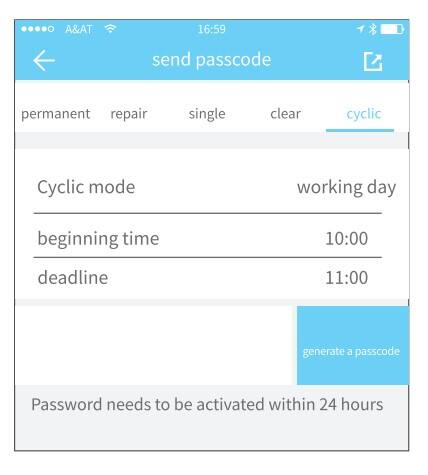

4.5 cykliczny kod dostępu

Hasło cykliczne może być ponownie używane w określonym okresie czasu, w tym typ codzienny, typ dni roboczych, typ weekendowy i inne.

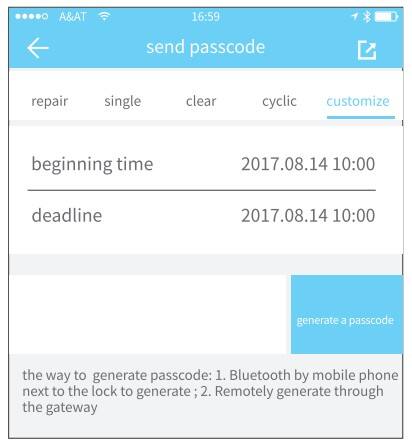

4.6 niestandardowe hasło

Użytkownik może ustawić dowolne hasła i okresy ważności, jakie chce.

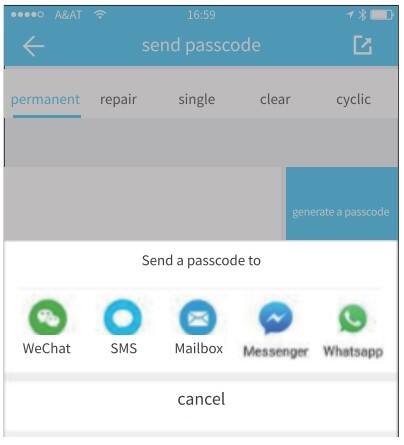

4.7 udostępnianie kodu dostępu

System dodał nowe sposoby komunikacji, takie jak Facebook Messenger i Whatsapp, aby pomóc użytkownikom w udostępnianiu kodu.

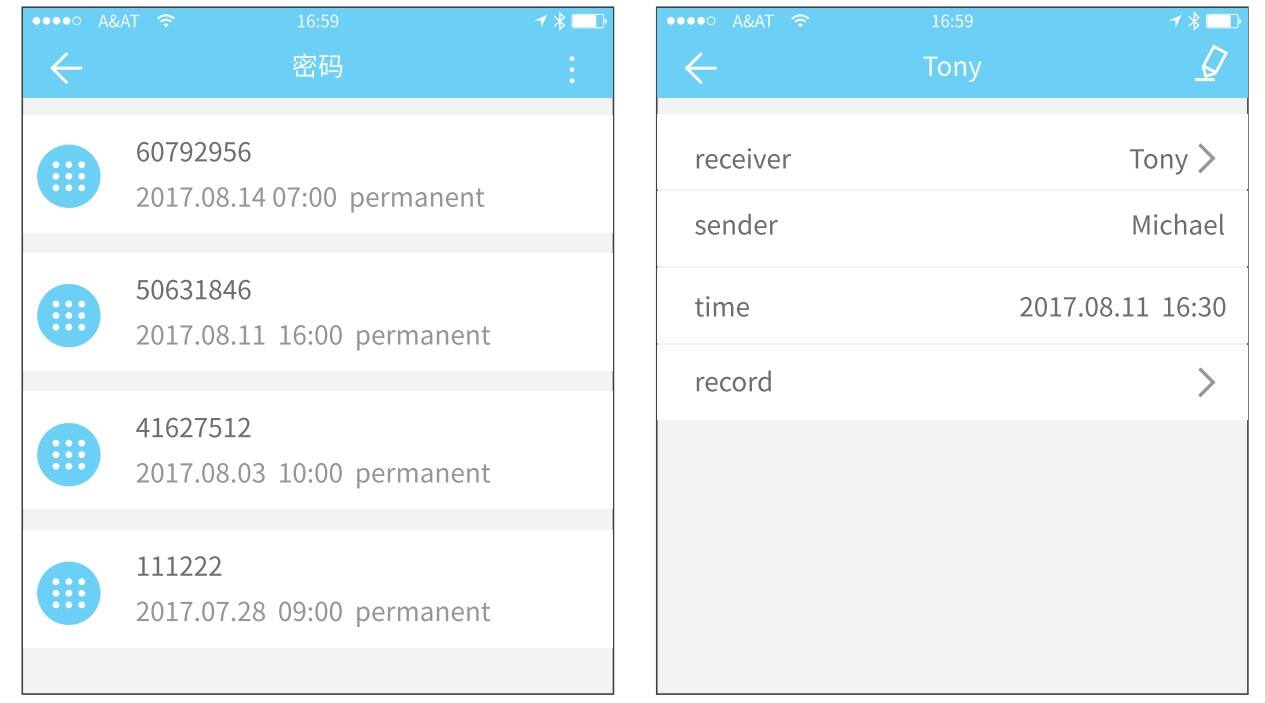

4.8 zarządzanie kodem dostępu

Wszystkie wygenerowane hasła mogą być wyświetlane i zarządzane w module zarządzania hasłami. Obejmuje to prawo zmiany hasła, usunięcia hasła, zresetowania hasła oraz odblokowania hasła.

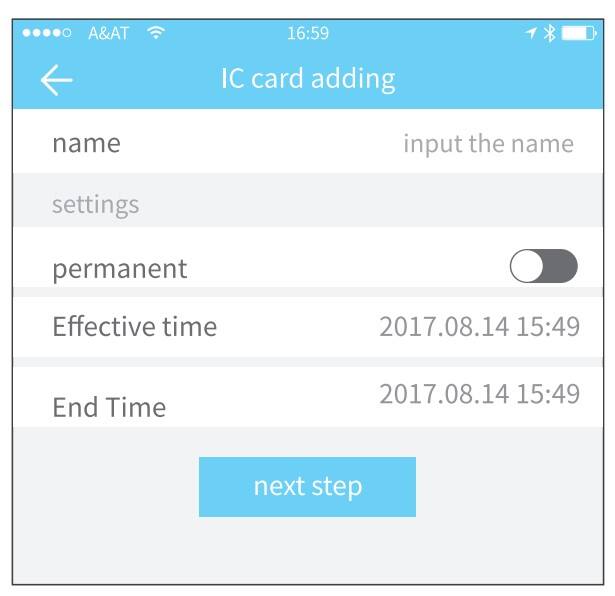

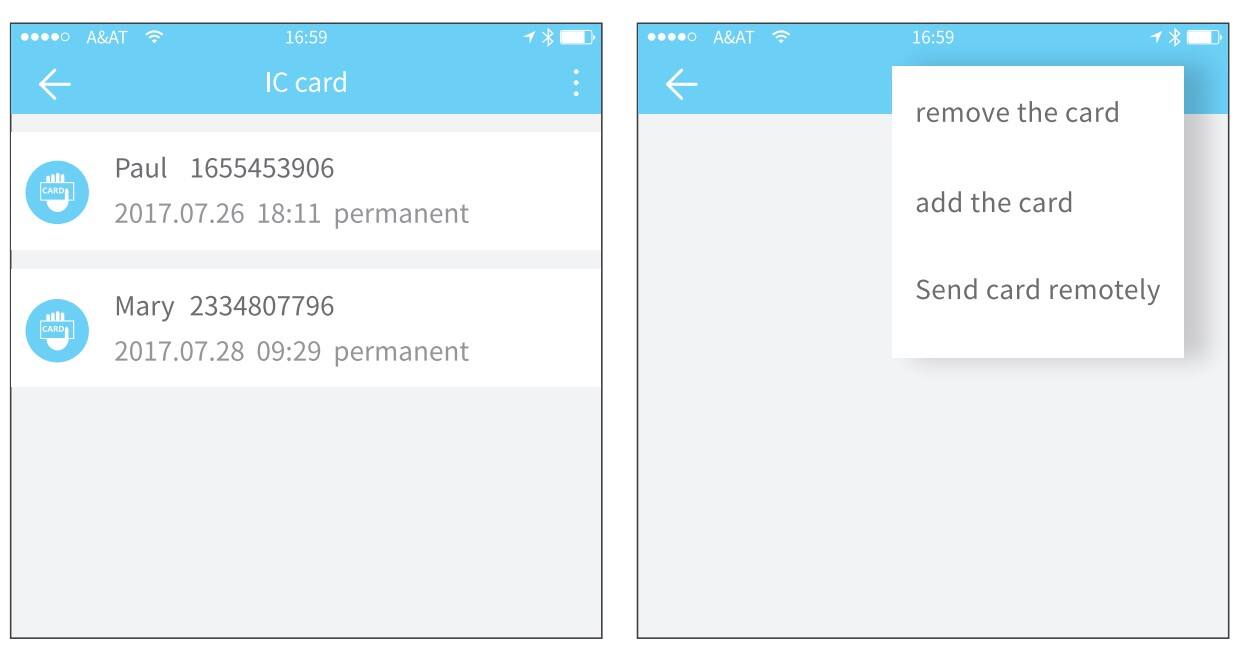

5. zarządzanie kartami

Najpierw musisz dodać kartę IC. Cały proces należy wykonać za pomocą aplikacji obok zamka. Okres ważności karty IC może zostać ustawiony, zarówno na stałe, jak i czasowo.

Wszystkie karty IC mogą być

przeszukiwane i zarządzane

za pośrednictwem modułu zarządzania kartami IC. Funkcja zdalnego wydawania kart jest

wyświetlana w przypadku bramy. Jeśli brak bramy, pozycja jest ukryta.

brama, pozycja jest ukryta.

6. zarządzanie odciskami palców

Zarządzanie odciskami palców jest podobne do zarządzania kartami IC. Po dodaniu odcinka palca możesz użyć go do otwarcia drzwi.

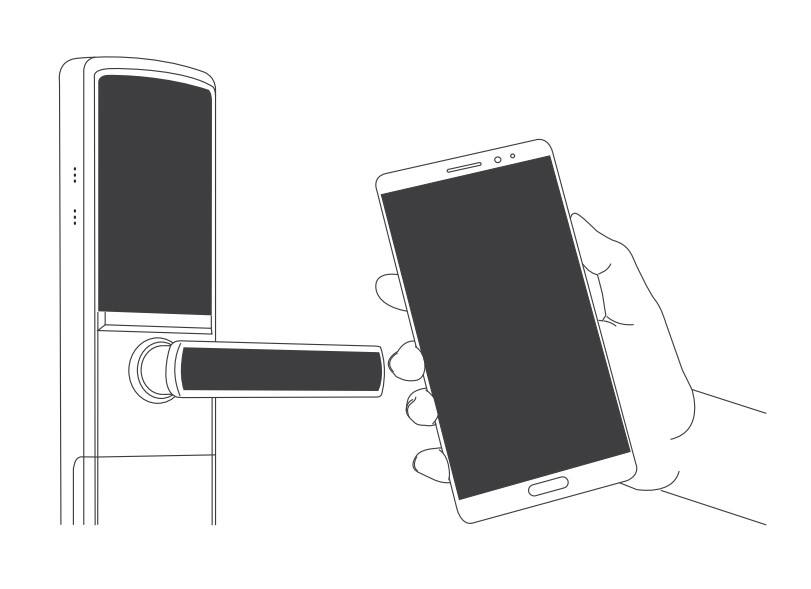

7. odblokowanie przez Bluetooth

Użytkownik aplikacji może zablokować drzwi za pomocą Bluetooth oraz wysłać elektroniczny klucz Bluetooth do dowolnej osoby.

● otwieranie przez aplikację

Kliknij okrągłe przyciski na górze strony, aby otworzyć drzwi. Ponieważ sygnał Bluetooth ma określone pokrycie, prosimy o korzystanie z aplikacji w określonym obszarze.

8. zarządzanie obecnością

Aplikacja jest systemem kontroli dostępu, który może być używany do zarządzania obecnością pracowników w firmie. Aplikacja zawiera funkcje takie jak zarządzanie pracownikami, statystyki obecności i inne.

Wszystkie zamki 3.0 mają funkcję rejestracji obecności. Domyślnie funkcja rejestracji obecności w standardowych zamekach jest wyłączona. Użytkownik może ją włączyć lub wyłączyć w ustawieniach zamka.

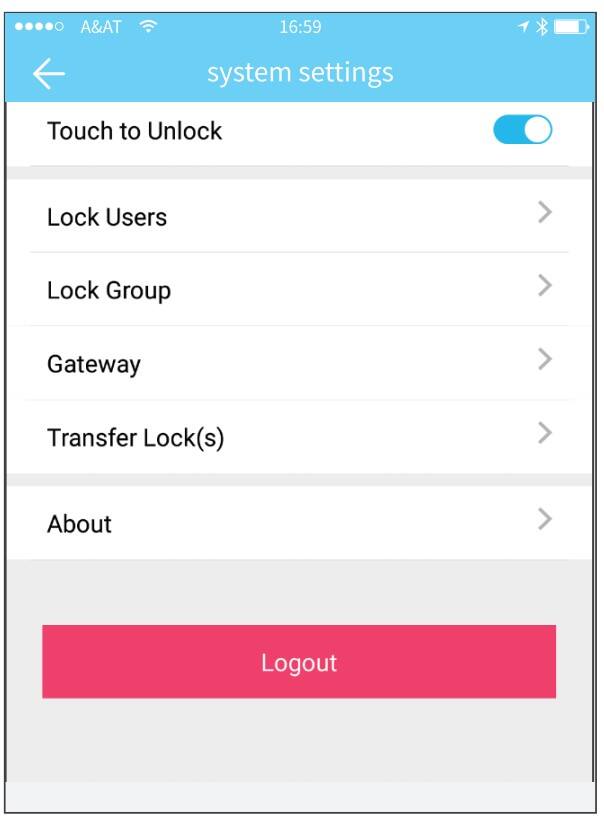

9. ustawienia systemu

W ustawieniach systemu znajdują się opcje, takie jak włączanie otwierania dotykiem, zarządzanie grupami, zarządzanie bramką, ustawienia bezpieczeństwa, przypomnienia, przenoszenie zamka inteligentnego i inne.

Ustawienie otwierania dotykiem określa, czy można otworzyć drzwi dotknąwszy zamka.

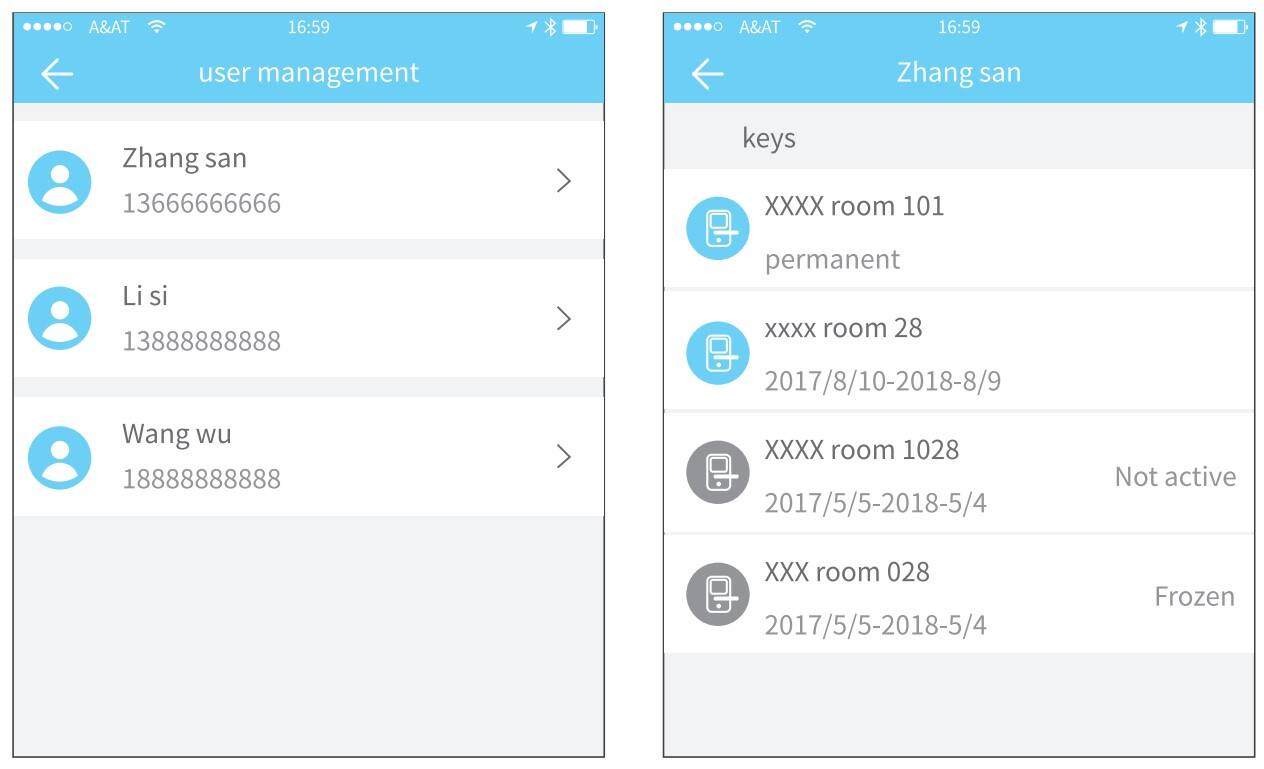

9.1 zarządzanie użytkownikami

Nazwa użytkownika i numer telefonu mogą zostać widoczne na liście użytkowników. Kliknij klienta, którego chcesz zobaczyć, aby uzyskać informacje o stanie zamka.

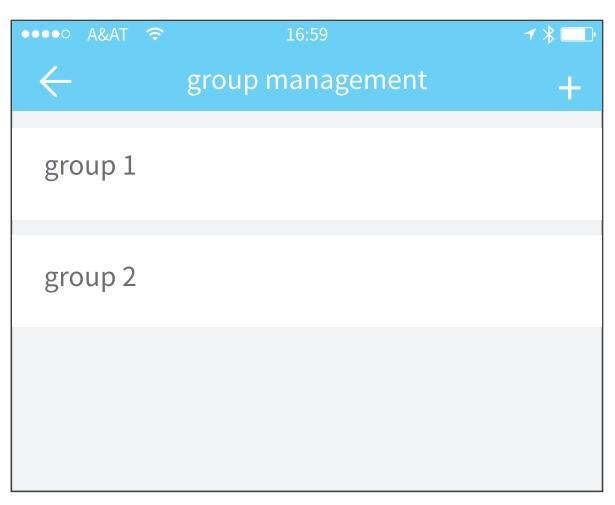

9.2 zarządzanie grupami kluczy

W przypadku dużej liczby kluczy można używać modułu zarządzania grupami.

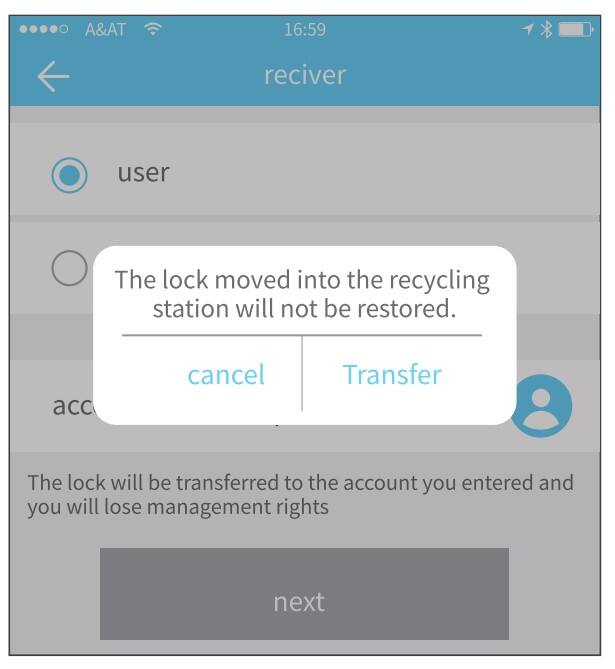

9.3 przenoszenie praw administratora

Administrator może przekazać zamknięcie innym użytkownikom lub do mieszkania (użytkownik Room Master). Tylko konto zarządzające zamykaniem ma prawo przenoszenia zamka. Po wprowadzeniu konta otrzymasz kod weryfikacyjny. Wpisując poprawną liczbę, przeniesiesz pomyślnie.

Konto odbiorcy transferowanego mieszkania musi być kontem administratora.

9.4 Stacja recyklingu zamków

Jeśli zamek jest uszkodzony i nie można go usunąć, można usunąć go przenosząc do stacji recyklingu.

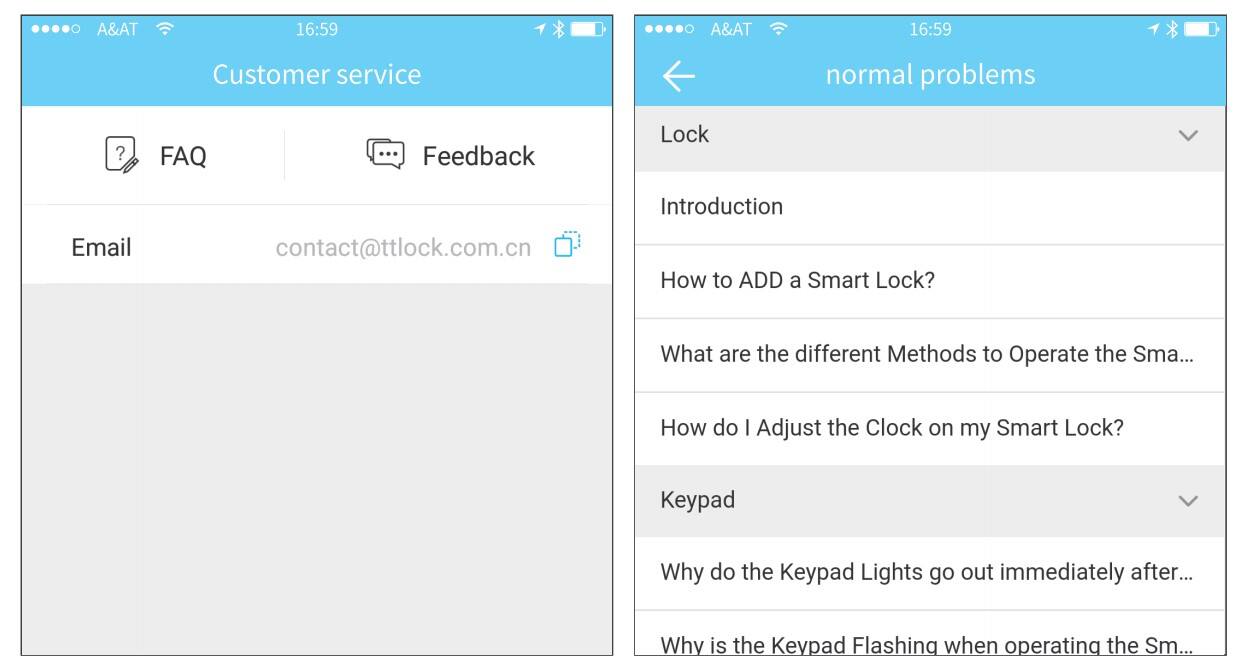

9.5 Obsługa klienta

Użytkownik może uzyskać poradę i podać opinie za pośrednictwem obsługi klienta Al.

EN

EN AR

AR

DA

DA

NL

NL

FR

FR

DE

DE

EL

EL

HI

HI

IT

IT

JA

JA

KO

KO

PL

PL

PT

PT

RU

RU

ES

ES

TL

TL

ID

ID

VI

VI

TH

TH

TR

TR

FA

FA

MS

MS

KK

KK

UZ

UZ

KY

KY